Nelle applicazioni web moderne, la sicurezza e l’efficienza sono fondamentali. Tecnologie come OAuth2 e JWT (JSON Web Token), unite a strumenti chiave come i middleware, rendono possibile la creazione di sistemi sicuri, scalabili e modulari. Questo articolo esplora come queste tecnologie lavorano insieme, evidenziando il ruolo specifico dei middleware e dei controller nel contesto del framework ASP.NET Core MVC.

OAuth2, abbreviazione di Open Authorization 2.0, è un protocollo standard utilizzato per autorizzare applicazioni a interagire con risorse protette, come API, senza esporre direttamente le credenziali degli utenti. Questo approccio è diventato il punto di riferimento per l’integrazione tra applicazioni, permettendo di delegare l’accesso a servizi di terze parti in modo sicuro. Nel flusso di lavoro di OAuth2, entrano in gioco vari attori. L’utente (resource owner) concede il permesso a un’applicazione (client) di accedere a una risorsa specifica. Il server di autorizzazione autentica l’utente e genera un token di accesso che l’applicazione può utilizzare per comunicare con il server delle risorse. Questo token è spesso rappresentato da un JWT.

JWT, o JSON Web Token, è un formato compatto e sicuro per rappresentare informazioni tra due parti. È composto da tre parti: l’header, che specifica il tipo di token e l’algoritmo di firma; il payload, che contiene le informazioni o claims (come ID utente, ruoli o permessi); e la firma, che garantisce l’integrità e l’autenticità del token. Un JWT è particolarmente utile perché è stateless: tutte le informazioni necessarie sono incluse nel token stesso, eliminando la necessità di memorizzare sessioni sul server. Questa caratteristica lo rende ideale per le architetture moderne basate su microservizi.

Per comprendere come OAuth2 e JWT vengono utilizzati in ASP.NET Core, è fondamentale capire il ruolo dei middleware. In ASP.NET Core, i middleware costituiscono una pipeline che elabora ogni richiesta HTTP in ingresso e ogni risposta HTTP in uscita. Ogni middleware può eseguire una logica specifica, come autenticare un utente o registrare i dettagli della richiesta, e poi passare il controllo al middleware successivo. Il middleware lavora a un livello più generico e basso rispetto ai controller. Mentre il middleware gestisce aspetti globali della richiesta (come autenticazione o gestione degli errori), il controller si concentra su logica applicativa specifica per un endpoint o risorsa. Ad esempio, un middleware potrebbe verificare se una richiesta contiene un token JWT valido, mentre un controller utilizza quei dati (come ID utente o ruoli) per fornire contenuti personalizzati.

Quando si utilizza OAuth2 con JWT in un’applicazione ASP.NET Core MVC, la pipeline di elaborazione segue questo flusso: il middleware di autenticazione intercetta la richiesta e verifica la presenza di un token JWT nell’header della richiesta. Se il token è assente o non valido, il middleware restituisce un errore 401 (Non autorizzato) e interrompe il flusso. Se il token è valido, il middleware lo decodifica e lo rende disponibile nel contesto della richiesta (HttpContext), includendo informazioni come ID utente, ruoli e permessi. La richiesta viene inoltrata al controller appropriato, che utilizza i dati del token per implementare logica applicativa specifica, ad esempio restituire solo i dati a cui l’utente ha accesso.

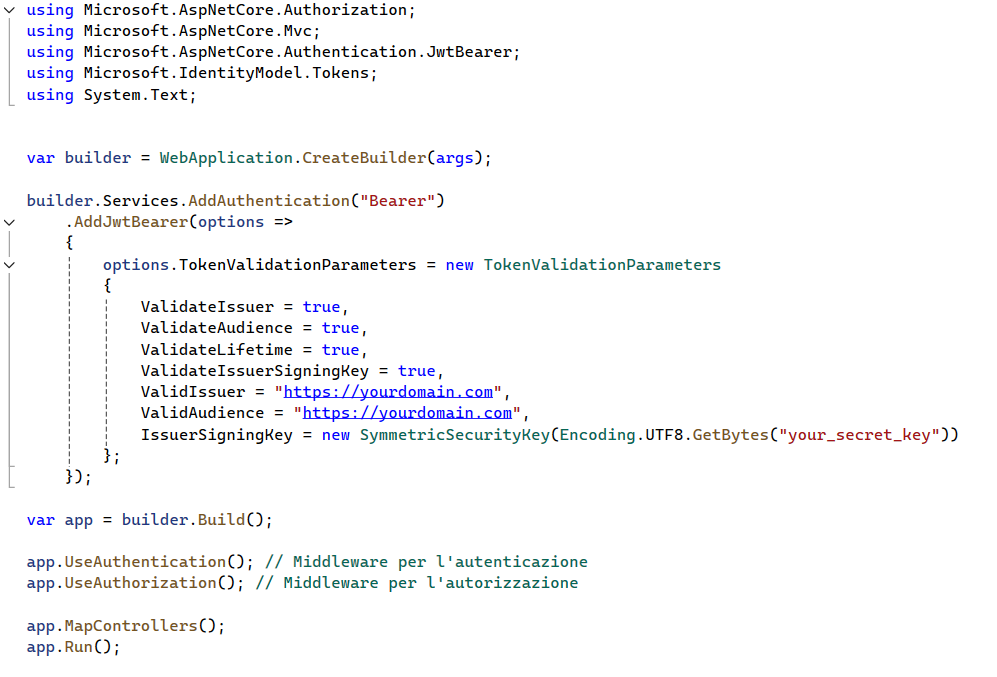

Per utilizzare JWT con OAuth2 in ASP.NET Core, puoi configurare il middleware per validare i token in ingresso. Ecco un esempio di configurazione. Il middleware di autenticazione può essere aggiunto in Program.cs:

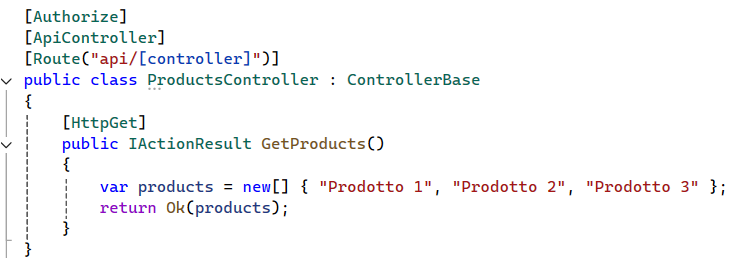

Un controller protetto può utilizzare l’attributo [Authorize] per garantire che solo gli utenti autenticati possano accedere a determinati metodi:

In questo esempio, solo le richieste con un token JWT valido possono accedere alla lista dei prodotti. Sebbene queste tecnologie siano potenti, ci sono alcune sfide da affrontare. Una delle principali riguarda la sicurezza dei token. Poiché i token JWT sono stateless, non possono essere revocati facilmente una volta emessi. Per affrontare questo problema, è consigliabile utilizzare una scadenza breve per i token di accesso e un meccanismo di refresh token per garantire la sicurezza. Inoltre, è fondamentale proteggere la chiave segreta utilizzata per firmare i token e assicurarsi che tutte le comunicazioni avvengano tramite HTTPS.

OAuth2 e JWT, combinati con i middleware, rappresentano uno dei pilastri fondamentali delle applicazioni moderne. Con un design accurato, queste tecnologie offrono sicurezza, scalabilità e modularità, permettendo agli sviluppatori di concentrarsi sulla logica applicativa senza compromettere la protezione dei dati. Comprendere il ruolo dei middleware e dei controller, insieme a un’implementazione corretta, è essenziale per progettare sistemi web robusti e sicuri.

Se hai domande o vuoi approfondire ulteriormente questi argomenti, siamo qui per aiutarti. Scrivici a redazione@poxis.it e saremo felici di supportarti nel tuo percorso di sviluppo.

© 2024 Echo Pox – Tutti i diritti riservati

Your point of view caught my eye and was very interesting. Thanks. I have a question for you.